揭秘三角洲机器码破解秘技,解除限制的神奇技巧,三角洲机器码破解秘技:解除限制的神奇技巧,三角洲机器人科技有限公司

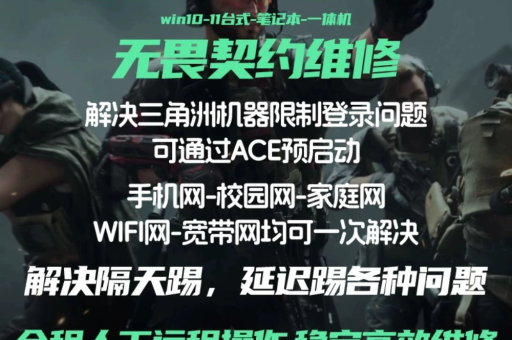

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-04-14 00:02:48

- 299

在当今数字化的时代,软件和硬件的加密技术不断升级,给用户带来了诸多限制和困扰,对于那些热衷于探索技术奥秘的用户来说,总有一种渴望去突破这些限制,获取更自由的使用体验,三角洲机器码破解秘技,就如同黑暗中的一盏明灯,为那些被限制所束缚的用户带来了解脱的希望,成为了他们心中的神秘宝藏。

三角洲机器码破解秘技的起源与发展

三角洲机器码破解秘技并非一蹴而就,它有着悠久的历史和发展过程,最初,它可能只是一些技术爱好者在尝试破解软件机器码时偶然发现的小技巧,随着时间的推移,这些小技巧逐渐汇聚成一套较为系统的破解方法,并且在技术圈内不断传播和演变。

在早期,破解技术主要依赖于对机器码指令的深入理解和对软件底层代码的分析,一些技术高手通过逆向工程的方式,找出软件中用于限制功能的机器码代码段,然后利用特定的工具和技巧来修改这些代码,从而解除限制,这种方式虽然有效,但也需要极高的技术水平和对底层代码的熟悉程度。

随着计算机技术的不断发展,新的编程语言和加密算法不断涌现,三角洲机器码破解秘技也在不断更新和升级,从最初的简单破解到现在的复杂算法破解,从单机破解到网络破解,三角洲机器码破解秘技始终保持着与时俱进的态势,不断适应着新的技术环境和挑战。

三角洲机器码破解秘技的原理与方法

(一)原理

三角洲机器码破解秘技的原理主要是利用软件或硬件在加密和解密过程中存在的漏洞或弱点,这些漏洞可能是由于软件开发过程中的疏忽、算法设计的缺陷或者是加密算法本身的局限性所导致的,破解者通过分析这些漏洞,找到破解的切入点,然后利用特定的工具和技巧来修改机器码,从而达到解除限制的目的。

(二)方法

1、内存修改法

这是一种较为常见的三角洲机器码破解秘技方法,通过修改内存中的机器码数据,来改变软件的运行状态,通过修改内存中的许可证验证数据,让软件误以为已经获得了合法的许可证,从而解除限制,这种方法需要对操作系统的内存管理机制有深入的了解,并且需要使用专门的内存修改工具。

2、反汇编法

反汇编是将机器码代码转换为汇编语言代码的过程,通过反汇编软件,可以查看软件的底层代码结构,找出用于限制功能的机器码代码段,利用汇编语言的知识和技巧,对这些代码段进行修改,从而解除限制,这种方法需要对汇编语言有较高的掌握程度,并且需要耐心和细心地分析每一条汇编指令。

3、补丁注入法

补丁注入是一种将修改后的机器码代码注入到软件中的方法,通过编写补丁程序,将修改后的机器码代码插入到软件的特定位置,从而改变软件的运行逻辑,这种方法需要对软件的加载机制和内存映射机制有深入的了解,并且需要编写复杂的补丁程序。

4、硬件破解法

在某些情况下,硬件也可能成为三角洲机器码破解秘技的突破口,通过修改硬件的固件或者使用硬件破解工具,来绕过软件的加密限制,这种方法需要对硬件的工作原理和固件结构有深入的了解,并且需要具备一定的硬件维修和编程技能。

三角洲机器码破解秘技的风险与危害

(一)法律风险

破解软件是一种违法行为,根据相关法律法规,未经授权对软件进行破解、修改或复制属于侵犯知识产权的行为,一旦被发现,破解者将面临法律的制裁,包括罚款、拘留甚至刑事责任,使用三角洲机器码破解秘技存在着极大的法律风险。

(二)安全风险

通过破解软件来解除限制,可能会引入安全漏洞,这些安全漏洞可能会被黑客利用,窃取用户的个人信息、密码或者其他敏感数据,给用户带来严重的安全威胁,破解后的软件可能无法获得官方的安全更新和支持,一旦出现安全问题,将无法及时得到修复。

(三)稳定性风险

破解后的软件可能存在稳定性问题,由于破解过程中对机器码的修改可能会破坏软件的正常运行机制,导致软件出现闪退、死机等问题,破解后的软件可能无法与其他正版软件兼容,影响用户的使用体验。

正确对待三角洲机器码破解秘技

(一)尊重知识产权

软件开发者付出了大量的心血和努力来开发软件,他们理应得到应有的回报和尊重,我们应该遵守知识产权法律法规,不使用破解软件,支持正版软件的发展,才能鼓励软件开发者不断创新,为用户提供更好的软件产品。

(二)寻找合法途径

如果用户确实遇到了软件使用上的限制问题,可以尝试通过合法途径来解决,联系软件开发商,寻求技术支持和解决方案;或者向相关的软件授权机构咨询,了解合法的授权方式和途径,通过合法途径来解决问题,不仅能够保证软件的安全性和稳定性,还能够避免法律风险。

(三)提高技术水平

对于那些对技术感兴趣的用户来说,可以通过提高自己的技术水平来更好地理解和使用软件,学习计算机基础知识、编程语言和加密算法等方面的知识,能够帮助用户更好地掌握软件的运行机制和加密原理,从而避免被限制所困扰,也能够提高用户的安全意识和防范能力,避免受到黑客的攻击和威胁。

三角洲机器码破解秘技虽然在一定程度上能够帮助用户解除软件的限制,但它也存在着极大的风险和危害,我们应该正确对待三角洲机器码破解秘技,尊重知识产权,寻找合法途径来解决问题,同时提高自己的技术水平,共同维护软件市场的健康和稳定发展,我们才能享受到安全、稳定、合法的软件使用体验。