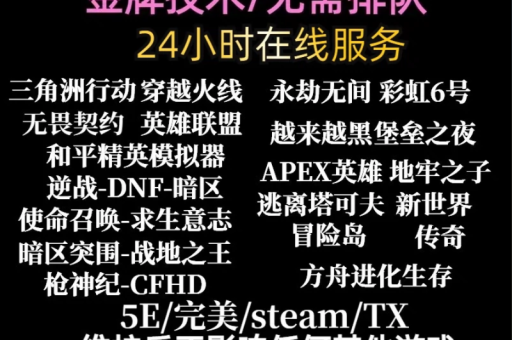

三角洲行动解机器码全攻略,破解束缚获得自由,三角洲行动解机器码全攻略:破解束缚获得自由,三角洲行动游戏

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-04-28 00:11:54

- 402

在当今数字化飞速发展的时代,机器码成为了限制我们充分利用各种设备和软件功能的一道屏障,而“三角洲行动解机器码”就像是一把破解束缚的利剑,为我们开启了通往自由的大门,本文将详细为大家介绍三角洲行动解机器码的全攻略,让你摆脱机器码带来的种种束缚,真正获得自由。

了解机器码及其束缚

1、什么是机器码

机器码,简单来说就是计算机能够直接识别和执行的二进制代码指令序列,它是计算机硬件与软件之间沟通的语言,每一个软件和硬件设备都有其对应的机器码,当我们安装软件或使用硬件设备时,机器码就像是一把锁,限制着我们对这些资源的完全使用。

2、机器码带来的束缚

(1)软件限制

许多正版软件为了防止盗版和非法使用,会通过机器码来限制功能的使用范围,比如一些专业设计软件,在试用期过后,机器码就会限制其核心功能的使用,让用户无法充分发挥软件的潜力,这对于需要依赖这些软件进行工作和创作的人来说,无疑是一种束缚。

(2)硬件限制

在硬件领域,机器码也扮演着重要角色,一些高端硬件设备,如加密的固态硬盘、特定型号的显卡等,通过机器码来限制用户对其性能的完全访问,比如某些固态硬盘在未解锁机器码之前,只能以较低的性能运行,无法发挥其应有的读写速度,这对于需要高速存储和读取数据的用户来说,是一种极大的性能束缚。

(3)系统限制

操作系统本身也会利用机器码来对系统资源和功能进行管理和限制,比如在某些系统中,对硬件设备的访问权限、系统服务的启用等都与机器码密切相关,这就导致用户在使用系统过程中,可能会遇到一些功能无法启用、资源无法充分利用的情况,影响了系统的使用体验。

三角洲行动的由来与原理

1、三角洲行动的诞生

三角洲行动最初是由一群热衷于破解技术的极客们发起的,他们看到了机器码给用户带来的种种限制,决心通过自己的努力来打破这种束缚,经过长时间的研究和实践,他们逐渐摸索出了一套有效的破解机器码的方法,这就是三角洲行动。

2、三角洲行动的原理

(1)逆向工程

三角洲行动的核心原理之一是逆向工程,通过对机器码的逆向分析,破解者可以了解软件或硬件设备的内部结构和工作原理,找出机器码的加密算法和限制机制,利用逆向工程的成果,对机器码进行破解和修改,从而解除限制。

(2)漏洞利用

在软件和硬件的开发过程中,难免会存在一些漏洞和缺陷,三角洲行动的破解者们善于发现这些漏洞,并利用它们来突破机器码的限制,通过巧妙地利用漏洞,破解者可以绕过机器码的验证机制,直接访问被限制的功能和资源。

(3)密钥破解

有些机器码的限制是通过密钥来实现的,只有拥有正确的密钥才能解除限制,三角洲行动的破解者们会想方设法破解这些密钥,获取访问权限,这可能涉及到密码学知识和技巧,破解者需要通过对密钥算法的分析和破解来获得密钥。

三角洲行动解机器码的具体步骤

1、准备工作

(1)硬件环境

确保你的计算机硬件满足破解所需的条件,这包括有足够的内存、硬盘空间,以及支持破解所需的硬件设备,如调试器、编程器等。

(2)软件环境

安装好相关的破解工具和软件,如反汇编工具、调试器、编程语言编译器等,这些工具将是你破解机器码的得力助手。

(3)资料收集

收集关于目标软件或硬件设备的相关资料,包括其机器码结构、加密算法、限制机制等信息,这些资料将为你的破解工作提供重要的参考。

2、逆向分析

(1)反汇编目标程序

使用反汇编工具将目标软件的机器码反汇编成汇编代码,这样你就可以清楚地看到软件的内部逻辑和指令流程,通过分析汇编代码,你可以找出机器码的加密和解密过程。

(2)分析加密算法

仔细研究目标软件的加密算法,了解其加密和解密的原理和流程,这可能需要你具备一定的密码学知识和经验,通过对加密算法的分析,你可以找到破解的突破口。

(3)跟踪程序流程

使用调试器跟踪目标程序的执行流程,观察机器码在程序运行过程中的变化和作用,通过跟踪程序流程,你可以找出机器码的限制机制和验证流程,为破解工作做好准备。

3、漏洞利用

(1)寻找漏洞

利用各种漏洞扫描工具和技术,寻找目标软件或硬件设备中存在的漏洞,这些漏洞可能是由于开发过程中的疏忽、兼容性问题或安全漏洞等引起的。

(2)验证漏洞

对找到的漏洞进行验证,确保它们能够被利用来突破机器码的限制,在验证漏洞时,要注意安全性,避免对系统造成不必要的损害。

(3)利用漏洞

根据漏洞的类型和特点,选择合适的方法来利用漏洞,这可能涉及到修改程序代码、注入恶意代码或利用缓冲区溢出等技术,通过利用漏洞,你可以绕过机器码的验证机制,获得对被限制功能和资源的访问权限。

4、密钥破解

(1)分析密钥算法

如果机器码的限制是通过密钥来实现的,那么你需要对密钥算法进行分析,了解密钥算法的原理和流程,找出破解密钥的方法。

(2)尝试破解密钥

使用各种密钥破解工具和技术,尝试破解目标软件或硬件设备的密钥,这可能需要你具备一定的密码学知识和经验,通过尝试不同的密钥组合,你可能会找到正确的密钥。

(3)获取密钥

一旦破解了密钥,你就可以获得对被限制功能和资源的访问权限,将破解得到的密钥应用到目标软件或硬件设备中,解除机器码的限制。

5、测试与验证

(1)功能测试

在破解完成后,对被限制的功能进行测试,确保它们能够正常使用,检查软件或硬件设备的各项功能是否都已恢复正常,没有出现兼容性问题或其他异常情况。

(2)性能测试

测试破解后的系统性能,确保硬件设备能够发挥其应有的性能,检查读写速度、响应时间等性能指标是否符合预期,没有出现性能下降或其他问题。

(3)安全测试

对破解后的系统进行安全测试,确保没有引入新的安全漏洞,检查系统是否容易受到攻击,是否存在后门或恶意代码等安全隐患。

三角洲行动解机器码的风险与注意事项

1、法律风险

破解机器码属于违法行为,在一些国家和地区,破解软件和硬件设备的机器码是侵犯知识产权的行为,可能会面临法律制裁,在进行三角洲行动解机器码时,一定要遵守当地的法律法规,不要从事非法破解活动。

2、系统稳定性风险

破解机器码可能会对系统的稳定性产生影响,由于破解过程中可能会修改系统文件、注入恶意代码等,这可能会导致系统出现崩溃、死机等问题,在破解过程中要小心谨慎,做好备份工作,避免对系统造成不可逆的损害。

3、兼容性风险

破解后的软件或硬件设备可能会与其他软件或硬件设备存在兼容性问题,由于破解过程中可能会修改系统文件、替换系统组件等,这可能会导致系统出现兼容性问题,影响系统的正常使用,在破解完成后,要对系统进行全面的兼容性测试,确保系统能够正常运行。

4、安全风险

破解机器码可能会引入新的安全漏洞,由于破解过程中可能会修改系统文件、注入恶意代码等,这可能会导致系统容易受到攻击,存在安全隐患,在破解完成后,要对系统进行全面的安全测试,确保系统没有引入新的安全漏洞。

三角洲行动解机器码为我们提供了一种打破机器码束缚、获得自由的方法,通过逆向分析、漏洞利用、密钥破解等技术手段,我们可以解除软件和硬件设备的机器码限制,充分发挥它们的功能和性能,我们也要清醒地认识到,三角洲行动解机器码存在一定的风险和注意事项,我们必须遵守法律法规,谨慎操作,确保系统的稳定性、兼容性和安全性,我们才能真正享受到破解带来的自由和便利,希望本文能够为广大用户提供有益的参考,让大家在破解机器码的道路上少走弯路,顺利实现自由。

三角洲行动解机器码是一项具有挑战性和风险性的工作,但只要我们掌握了正确的方法和技巧,遵守法律法规,谨慎操作,就一定能够成功破解机器码,获得自由,让我们一起踏上三角洲行动的征程,打破机器码的束缚,迎接自由的曙光。